Microsoft Windows Server Audit Loglarını Elasticsearch` e Gönderme

Merhabalar,

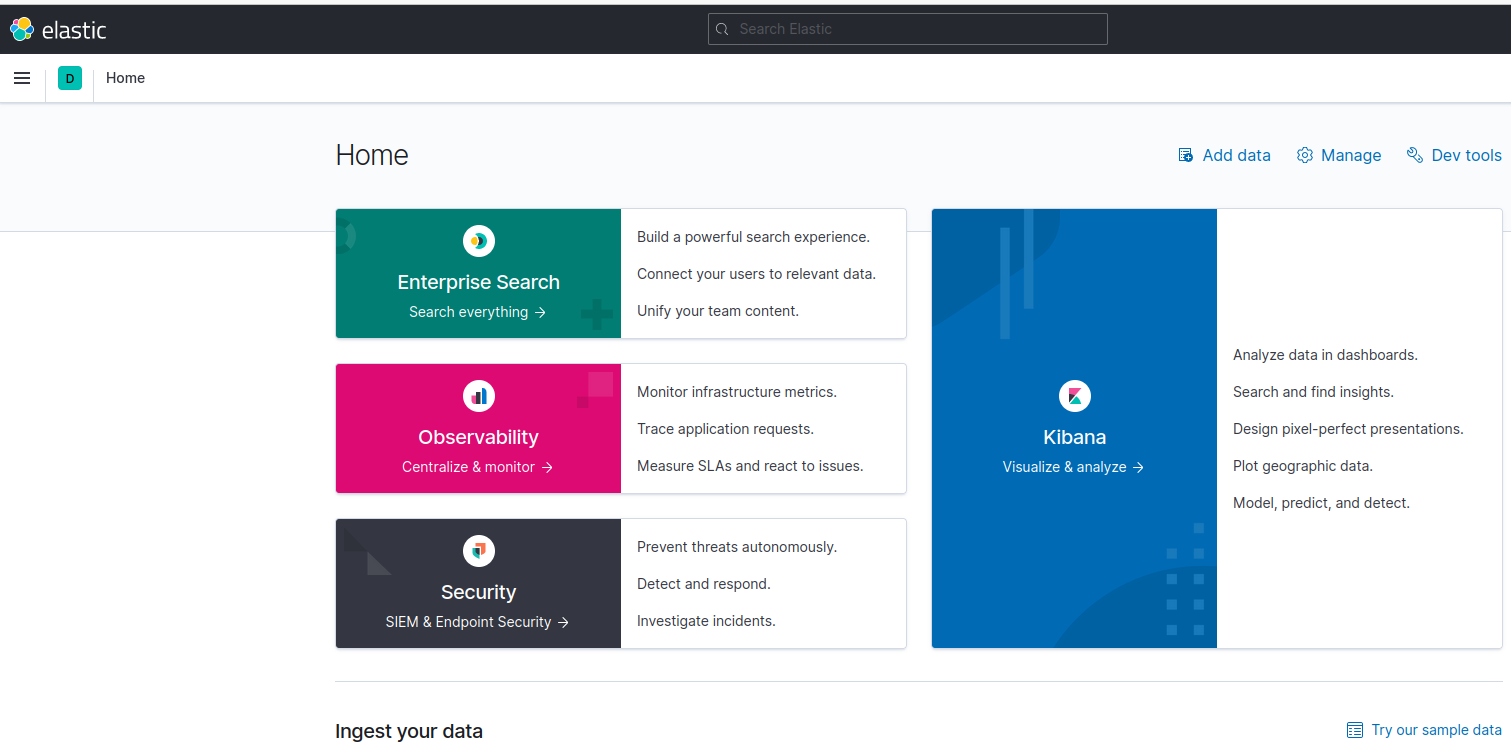

Elasticsearch (ELK Stack ) windows server audit loglarını nasıl aktarılacağını sizlere göstermek istiyorum bir önceki yazıda ELK Stack kurulumu konusunda bir yazım vardı.ELK Kurulumu bu linkten o yazıyada ulaşabilirsiniz.

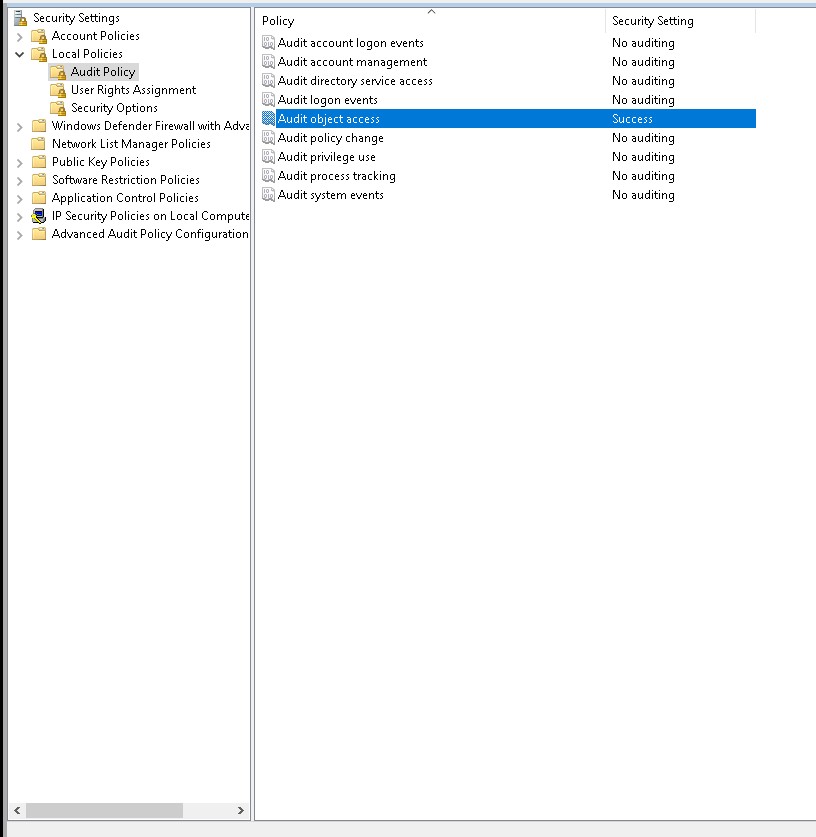

Şimdi ilk önce Window Aerver üzerinde audit Policy` i aktif hale getirelim.Bunun için Windows Server da Group Policy kullanarak yapacağım.

Security Settings > Local Policies > Audit Policy altından bunu yapabilirim. Ben dosyave klasörlere başarılı erişimleri loglamak istiyorum.

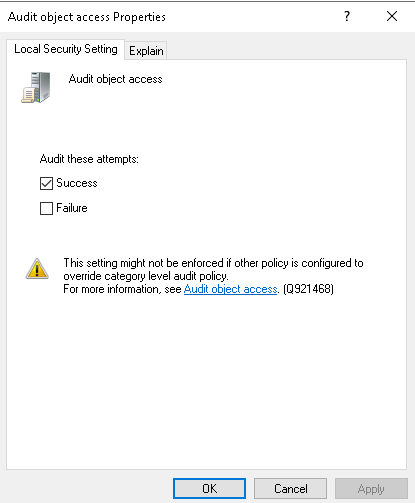

Sadece başarılı logları göndereceğim.

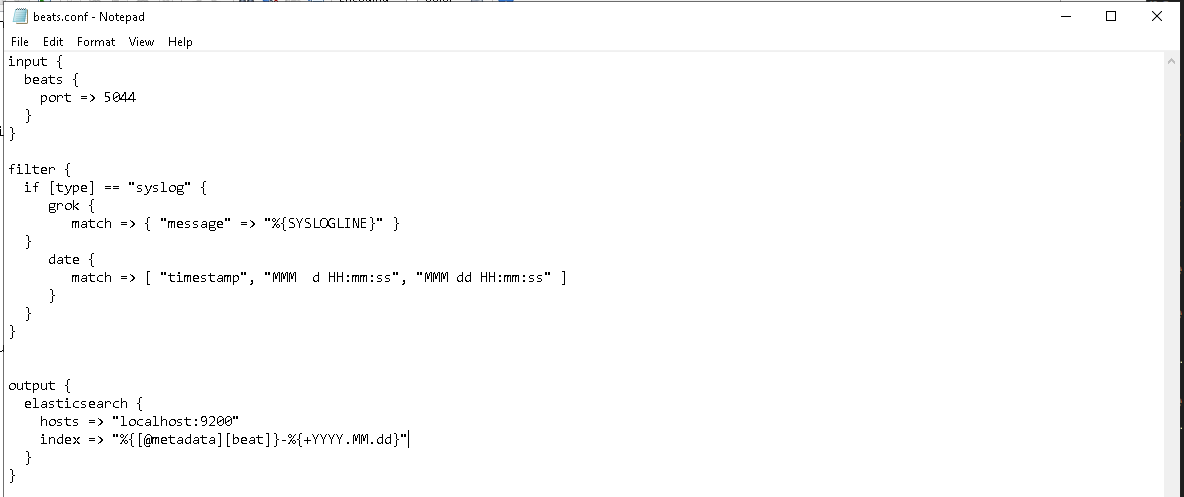

Bu işlemden sonra.ELK stack üzerinde logstash de logları dinlemek için aşağıdaki şekilde temel bir yapılandırma dosyası oluşturuyorum.

input {

beats {

port => 5044

}

}

filter {

if [type] == "syslog" {

grok {

match => { "message" => "%{SYSLOGLINE}" }

}

date {

match => [ "timestamp", "MMM d HH:mm:ss", "MMM dd HH:mm:ss" ]

}

}

}

output {

elasticsearch {

hosts => "localhost:9200"

index => "%{[@metadata][beat]}-%{+YYYY.MM.dd}"

}

}

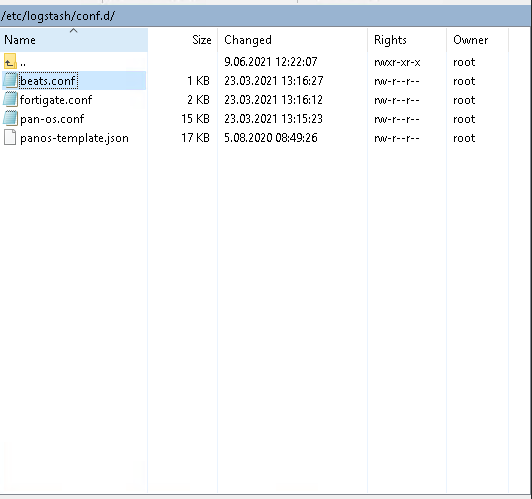

beats.conf olarak kaydediyorum dosyayı /etc/logstash/conf dizininin içine taşıyorum.

Sonrasında logstash servisini restart ediyorum.

systemctl daemon-reload

systemctl restart logstash

Şimdi Windows Server tarafına geçiyoruz.Windows Server dan Elasticsearch` e logları göndermek için Elasticsearch in yardımcı yazılımlarından Winlogbeat kullanacağız.

Buradan indirebiriniz https://www.elastic.co/downloads/beats/winlogbeat

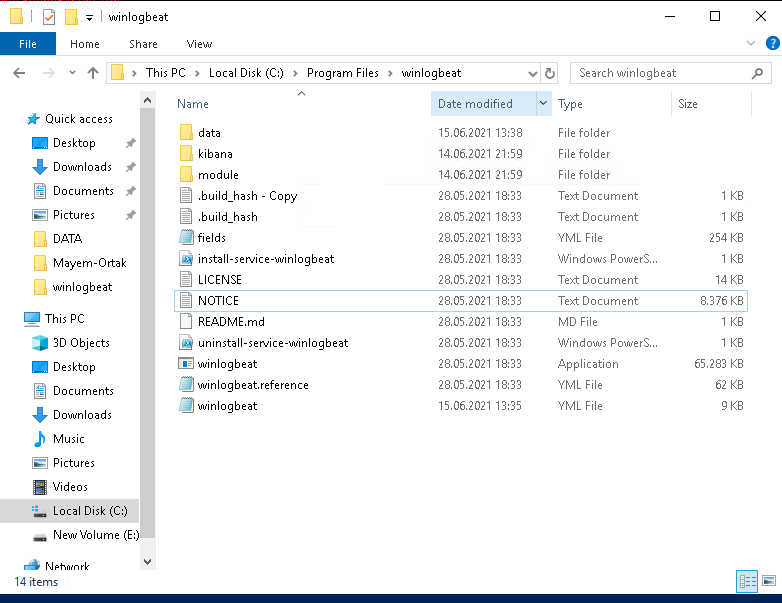

indirdiğimiz dosyayı C:\Program Files\winlogbeat dizinine çıkarıyorum.

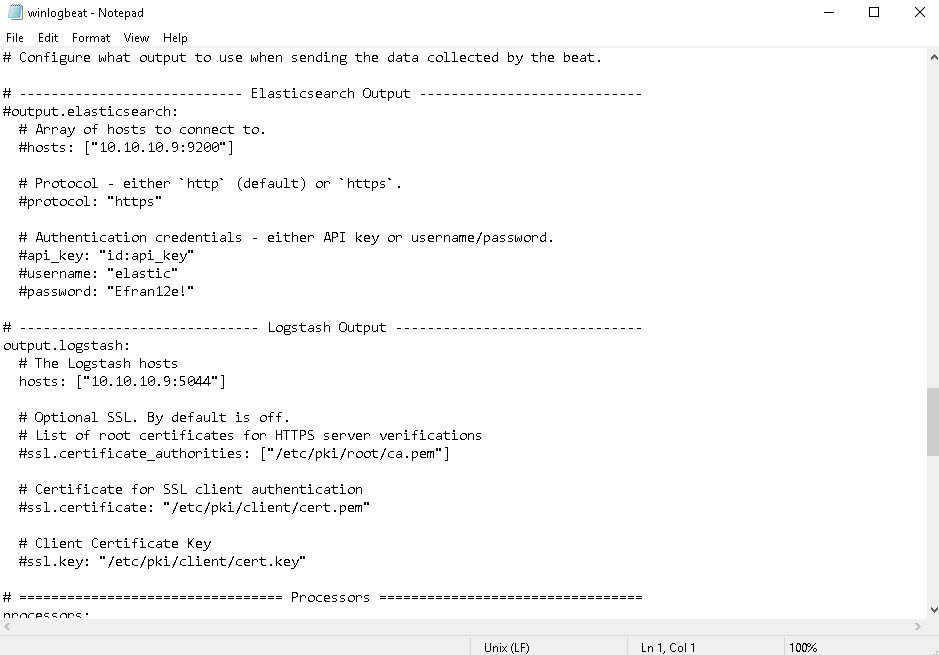

Bu dizinden winlogbeat.yml dosyasını düzenlemek için açıyoruz.Logstash bölümü içinde loggstash server’ ın IP adresini ve port bilgilerini düzenliyoruz.

Benim burada logstash IP adresim 10.10.10.9

output.logstash:

# The Logstash hosts

hosts: ["10.10.10.9:5044"]

winlogbeat.yml dosyam bu şekilde gözüküyor.Sonraki adımda Powershell` i açıp aşağıdaki dosyayı çalıştırıp winlogbeat.yml dosyamızı test ediyoruz.

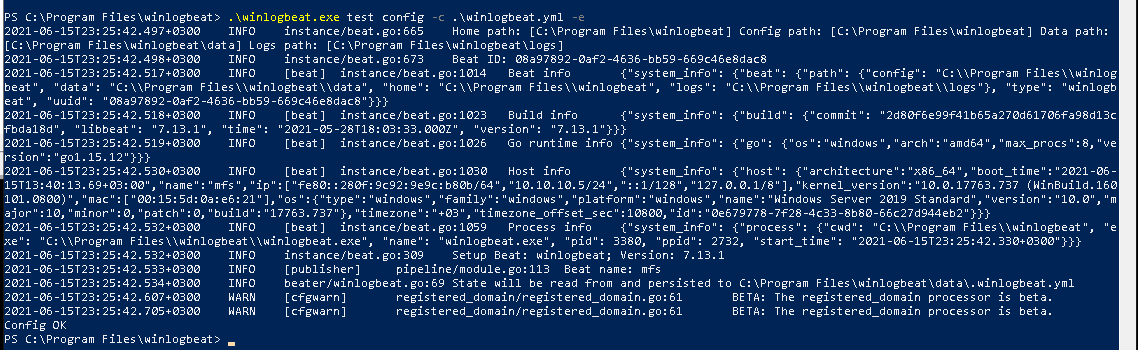

C:\Program Files\winlogbeat> .\winlogbeat.exe test config -c .\winlogbeat.yml -e

Kontrolü yaptığımızda dosyada bir hata olmadığını görüyoruz.Sonraki adımda aşağıdaki komutu çalıştırarak servis olarak çalışması için winlogbeat yüklemesini yapıyoruz.

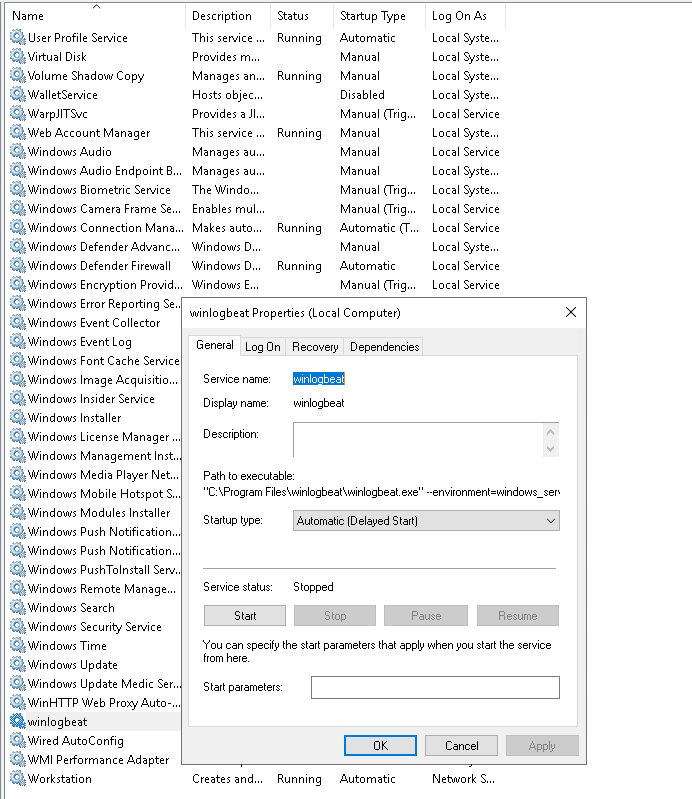

C:\Program Files\winlogbeat> .\install-service-winlogbeat.ps1

Yüklemeden Sonra servislerden wnlogbeat servisini başlatıyorum.

Şimdi Elasticsearch erişelim.

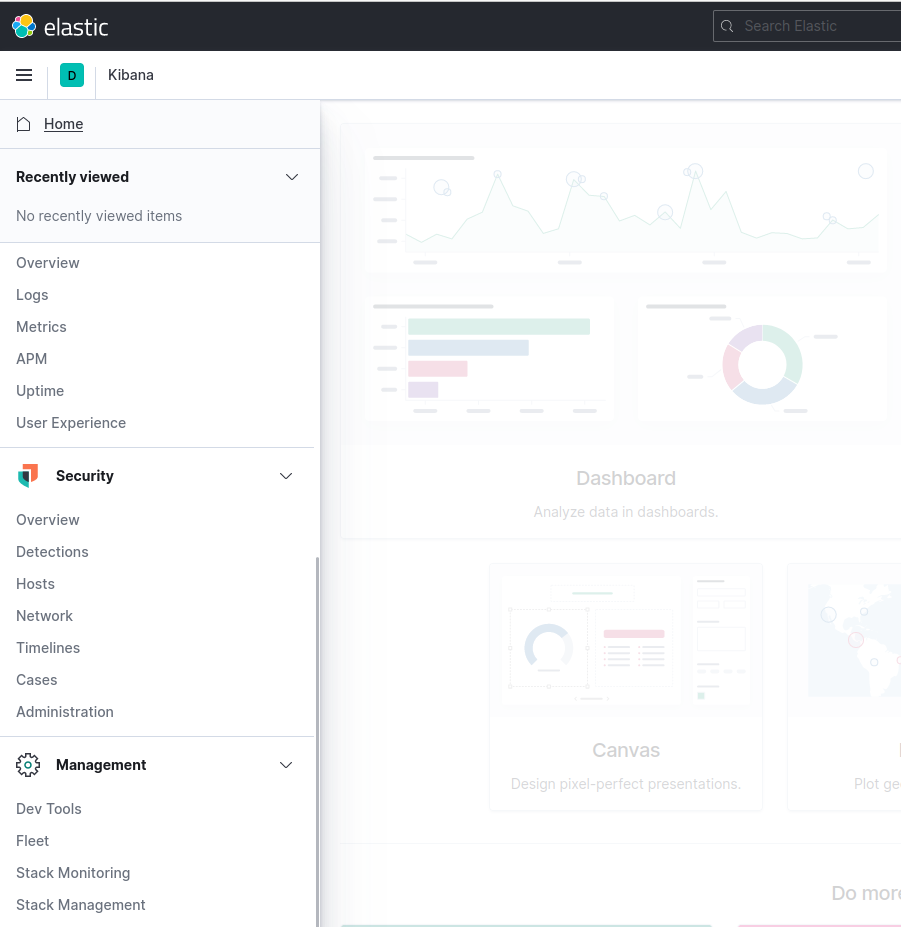

Ana ekrandan Kibana`yı seçelim.

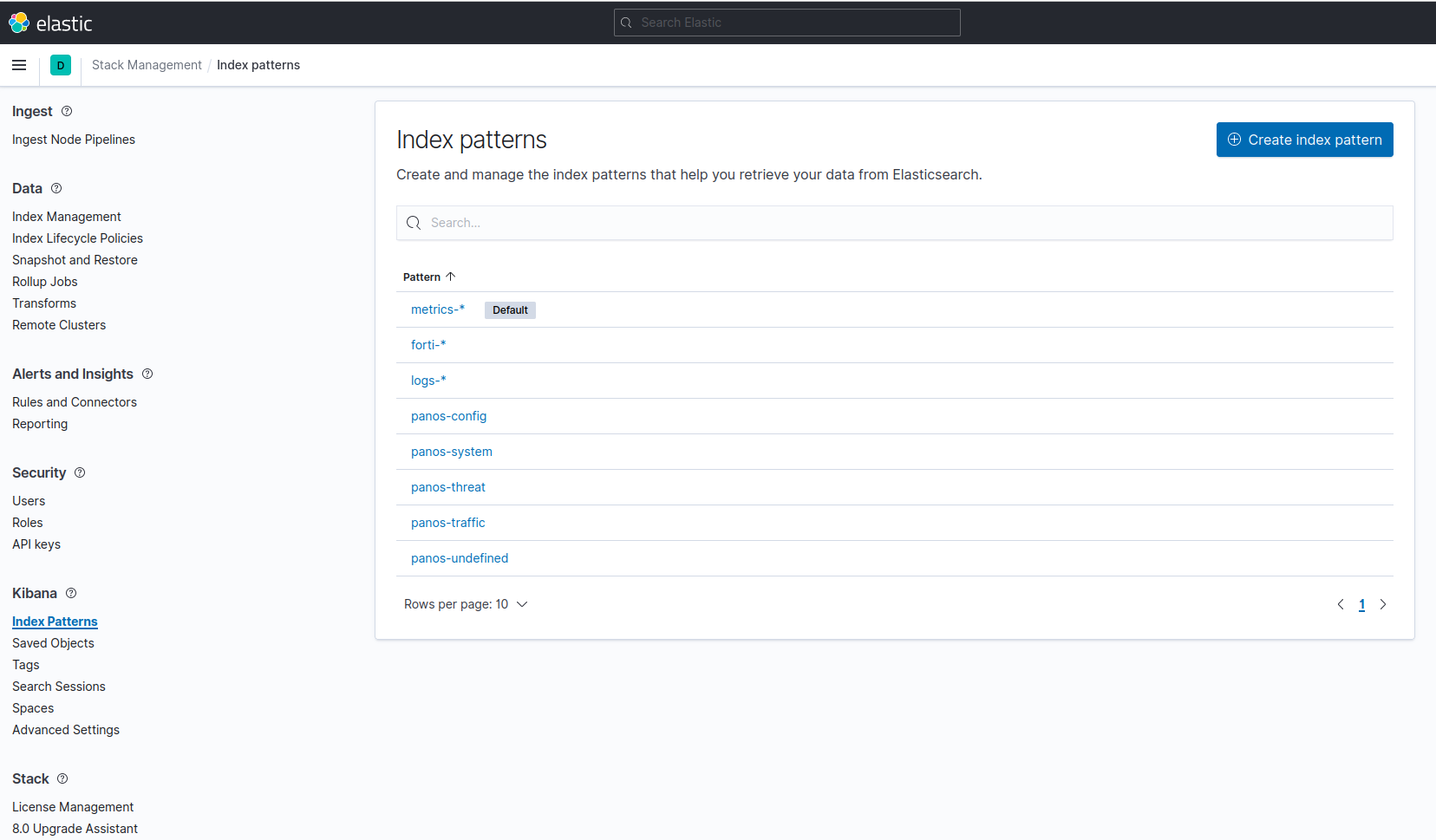

Kibana menüsünden en alta inip Stack Management Tıklıyoruz.

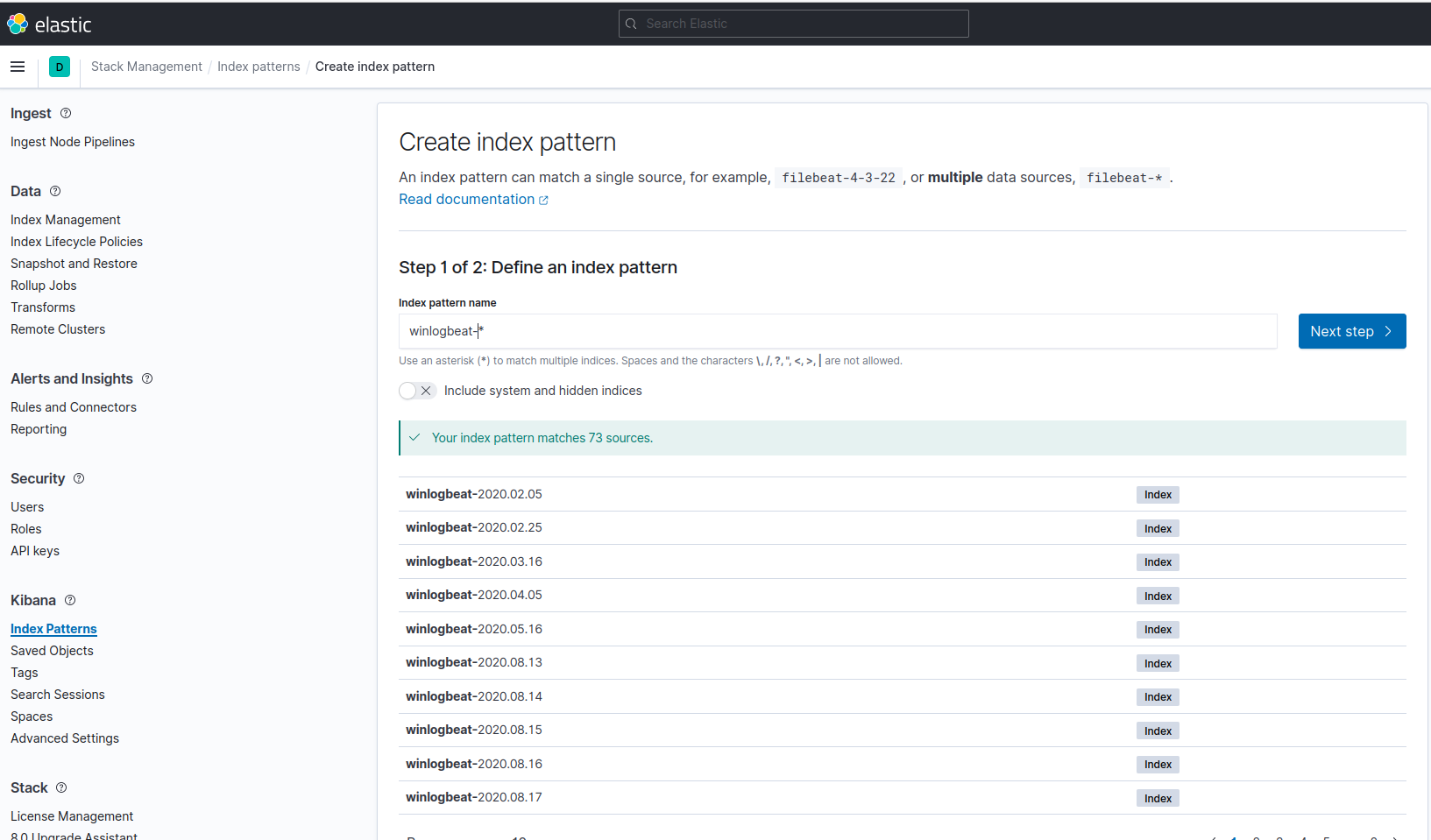

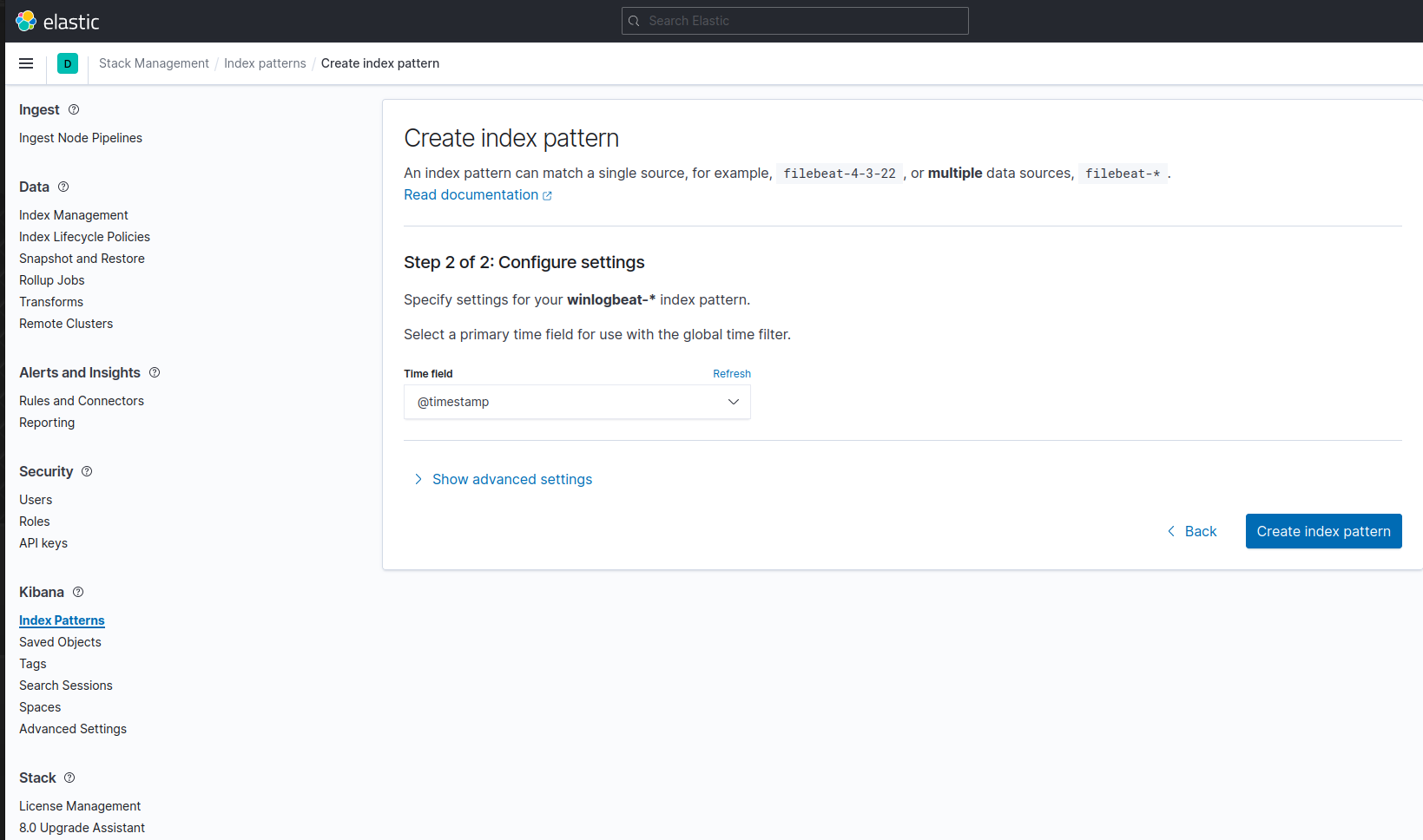

Açılan ekrandan Create İndex Pattern tıklıyoruz.

Winlobeat-* yazıyorum.Next step ile ilerliyorum.

Bu adımda @timestamp seçeneğini seçiyorum ve kurulumu bitiriyorum.

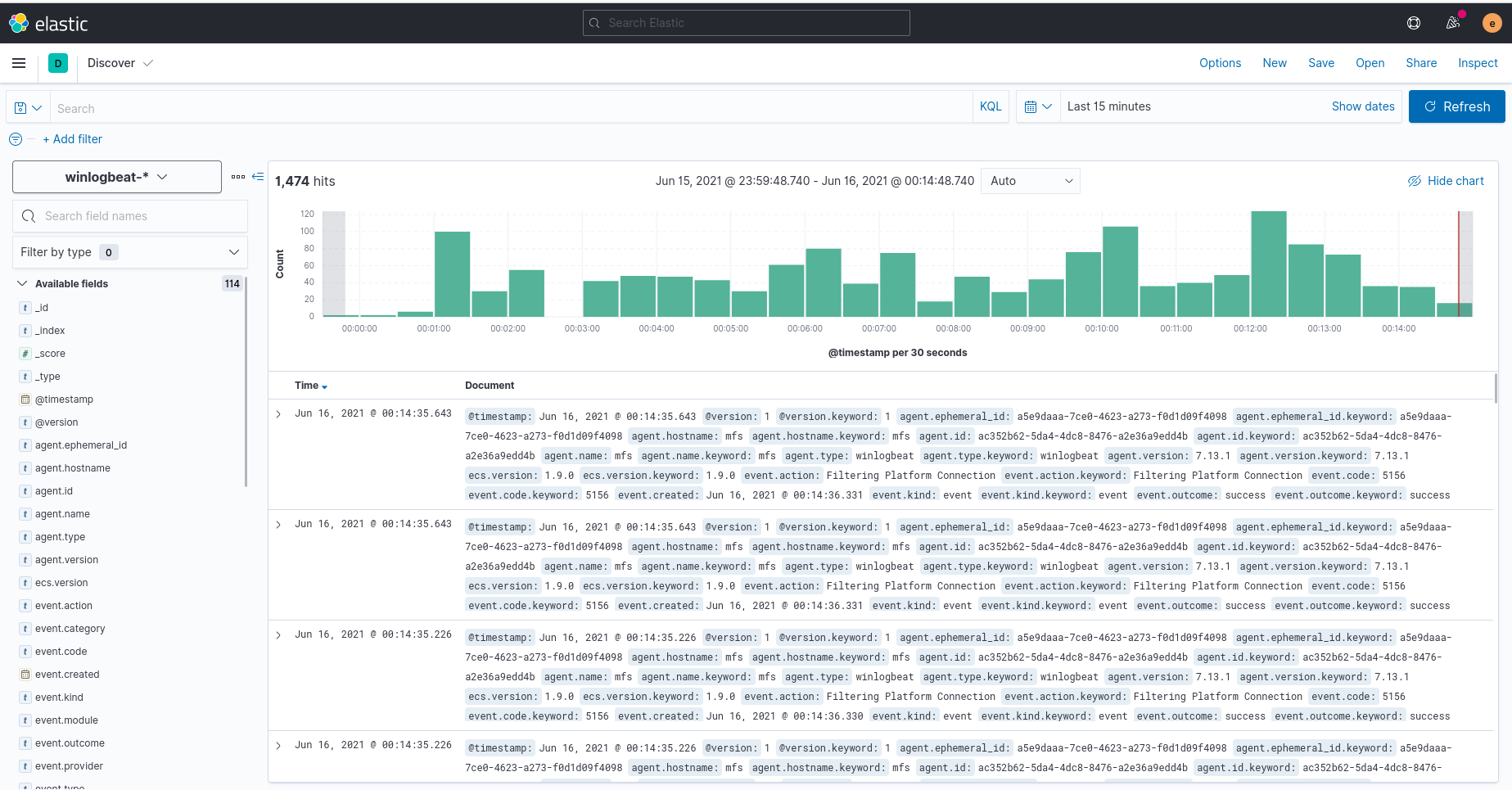

Elasticsearch ana sayfasından Kibana’ yı seçiyoruz Oradan Discover menüsünden ilerliyoruz.Ve buradan loglarımızı görüntüleyebiliriz.

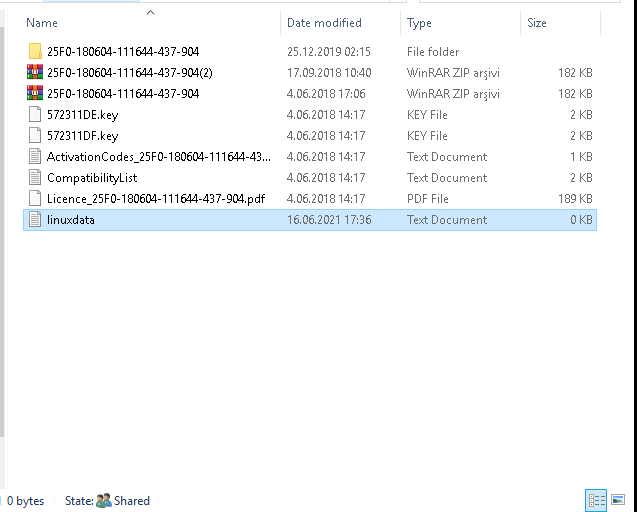

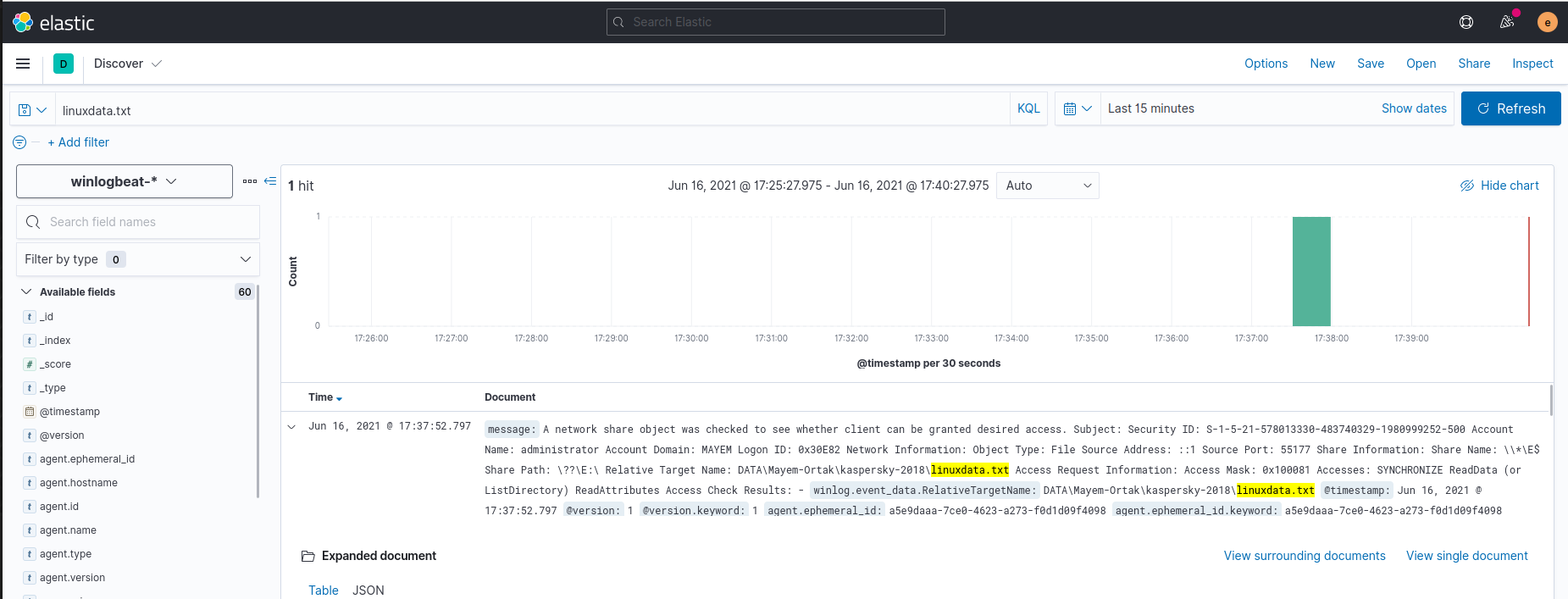

Loglarımızın detaya şu şekilde bakabiliriz.Bir dizin de linuxdata.txt isimli bir dosya oluşturalım.Dosya oluşturulma ve loglanma süresine bakalım.17:36 dosya oluşturuldu.

Şimdi Log` a bakalım.

Dosya oluşturma işleminin log olarak düştüğünü görebiliyoruz.

Bu yazımızda bu kadar.

Umarım bu yazı sizler için faydalı olur.

Previous Post

Previous Post Next Post

Next Post