Fortigate Firewall ve Watchguard Firewall Arasında Site-Site VPN Nasıl Yapılır ?

Merhabalar,

Fortigate Firewall ve Watchguard Firewall Arasında Site-Site VPN Nasıl Yapılır ?

Bu yazıda sizlere Fortigate Firewall ve Watchguard Firewall arasında site site VPN` in nasıl yapılacağını sizlere anlatmaya çalışacağım.

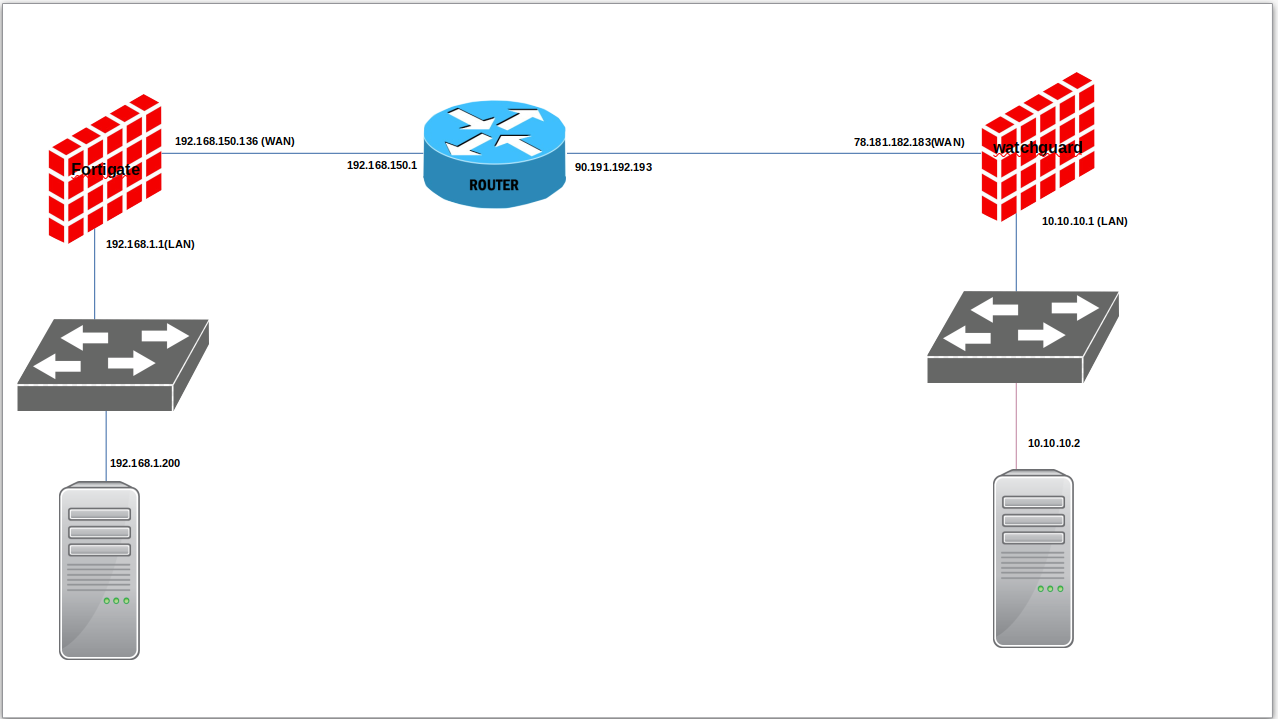

Fortigate Firewall` un Wan bacağı gerçek bir Public IP (internet üzerinden erişilebilen) adresine sahip değil Router ` un arkasında Router dan DHCP client olarak IP alıyor.Aldığı IP Private IP adresi 192.168.150.136 dır.Varsayılan ağ geçidi ise 192.168.150.1 olarak Router`un Lan bacağını görüyor.

Diğer tarafta Watchguard Firewall` un Wan inerface` inde Public IP adresi mevcut.

Burada kurulumda amacımız 192.168.1.0/24 network ile 10.10.10.0/24 network` ünün iletişim kurmasını sağlamak.

Konuyla ilgili bir diagram çizmeye çalıştım.Resmi inceleyebilirsiniz.

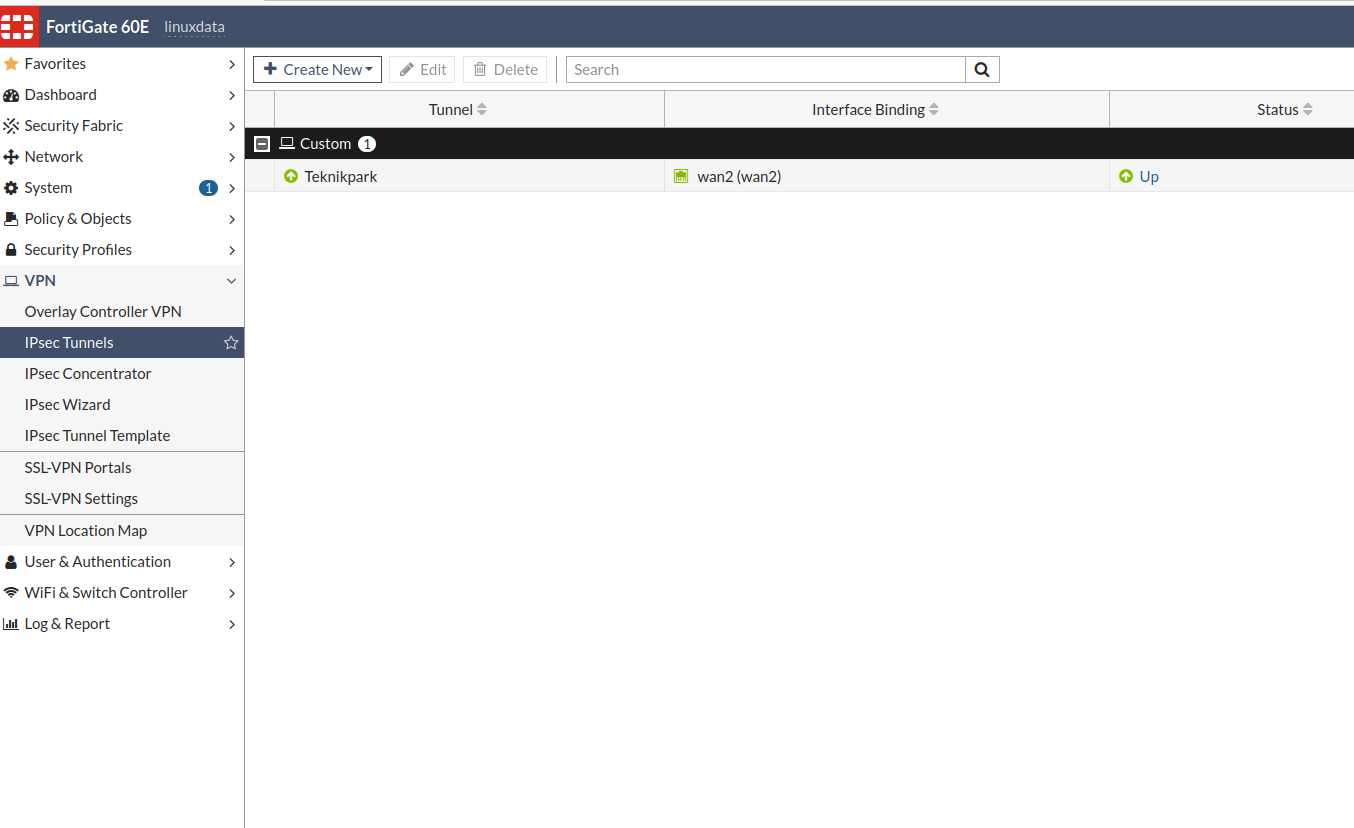

Fortigate tarafı ile kuruluma başlayalım.VPN menüsü altındaki İPSEC Tunnel sekmesine tıklayalım.

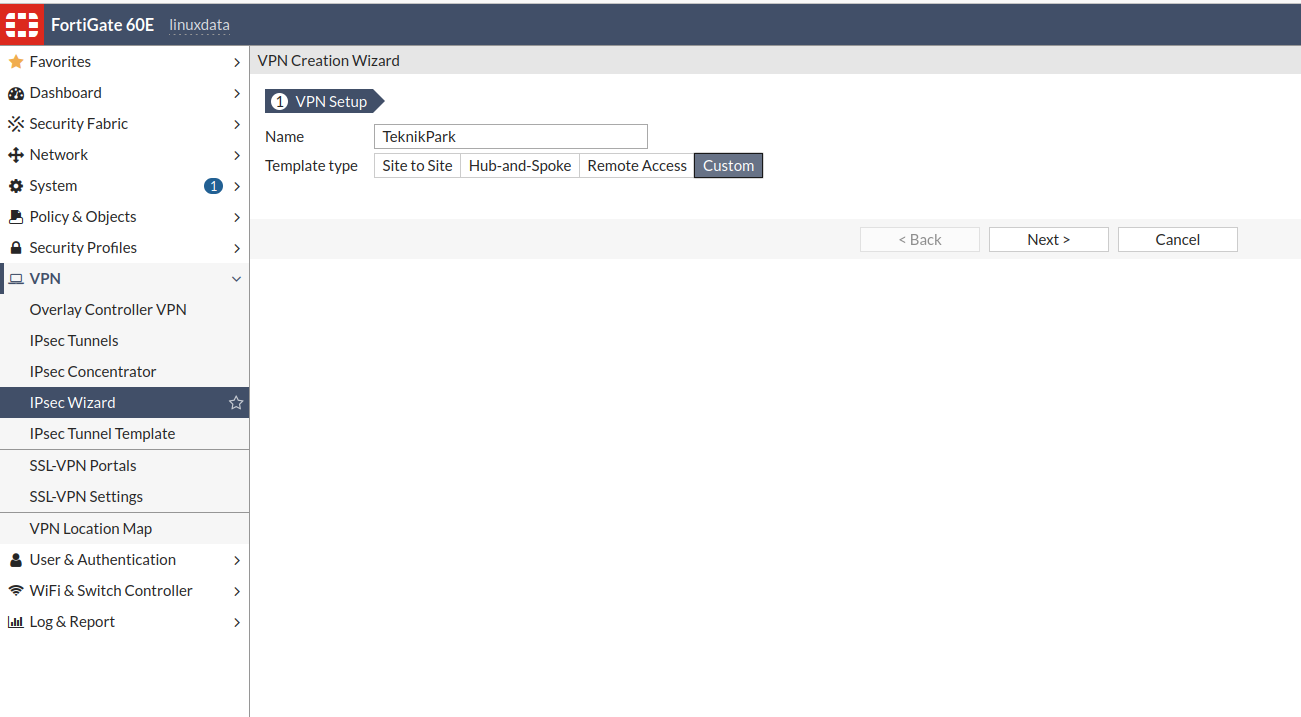

IPsec Wizard ekranından bağlantımız için bir isim veriyoruz.Burada ben şablon olarak Custom`ı seçip ilerliyorum.

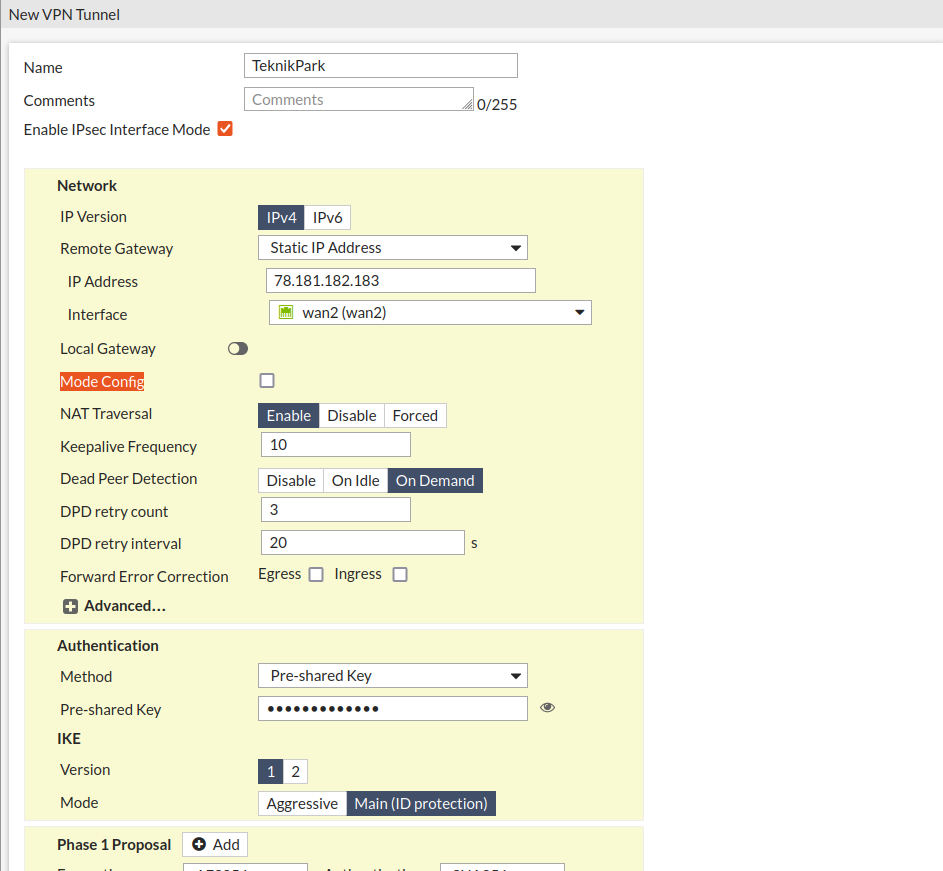

Network bölümünden Remote Gataway kısmına karşı tarafdaki firewall ın WAN IP adresini yazıyor.

İnterface kısmınada bizim Fortigate Firewall` umuzun WAN interface` ini seçiyoruz.

Aşağıya doğru inip Authentication kısmına geliyoruz. Method olarak Pre-Shared Key seçiyorum.

Pre-Shared Key: Buraya bir şifre tanımlıyorum.Bu şifrenin aynısı Watchguard firewall tarafında da yazılacak bu nedenle not almayı unutmayınız

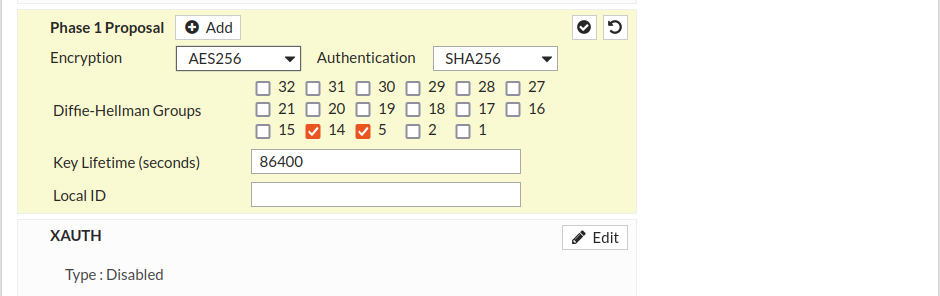

Phase 1 ( 1. evre de) Encryption (Şifreleme) Authentication (Kimlik Doğrulama) Algoritmalarının seçimini yapıyoruz.Aslında sizlere kısaca bu evrede neler olduğunu anlatmaya çalışayım.

Phase 1 de iki VPN Firewall cihazı kimlik bilgilerini bu evrede değiştirir. Cihazlar birbirlerinin kimliğini öğrenir.Devre 1 de görüşmeleri tamamlandığında, iki cihazda Aşama 1 Güvenlik İlişkisi (Security Association) olur. Bu SA, belirli bir süre için geçerlidir. İki VPN Firewall cihazı, Aşama 1 SA’nın süresi dolmadan Aşama 2 görüşmelerini tamamlamazsa, Aşama 1 görüşmelerini yeniden tamamlamaları gerekir.Yani özetle Phase 1 de iki firewall tanışıyor ve konuşmaya başlıyorlar devre 2 başarılı bir şekilde belirli bir süre içinde tamamlanmazsa devre 1 in tekrarlanması gerekecektir.

Burada Encryption (Şifreleme) Authentication (Kimlik Doğrulama) algoritmaları karşı tarafdaki firewall üzerindede aynı şekilde tanımlanmalıdır.

Cihazlar, kullanılacak IKE sürümünü (IKEv1 veya IKEv2) kabul eder. Her cihaz IKEv1 veya IKEv2 kullanabilir. Her iki cihaz içinde IKE sürümü eşleşmelidir.

Kimlik bilgileri bir sertifika veya önceden paylaşılan bir anahtar olabilir. Her iki ağ geçidi uç noktası da aynı kimlik bilgisi yöntemini kullanmalı ve kimlik bilgileri eşleşmelidir.

IKE anlaşmalarını başlatan VPN ağ geçidi, bir Main Mode teklifi veya bir Aggressive Mod eteklifi gönderir. Diğer VPN ağ geçidi, bu modu kullanacak şekilde yapılandırılmamışsa teklifi reddedebilir.

VPN ağ geçitleri, 1 Aşamada parametreleri üzerinde anlaşırlar.

NAT Traversal kullanıp kullanmama

Dead Peer Detection (RFC 3706) (RFC 3706) kullanılıp kullanılmayacağına

Devre 1 de karar verilecektir

Key Lifetime (seconds) : Bu değer önemli her iki taraftada aynı ayarlanmalıdır.

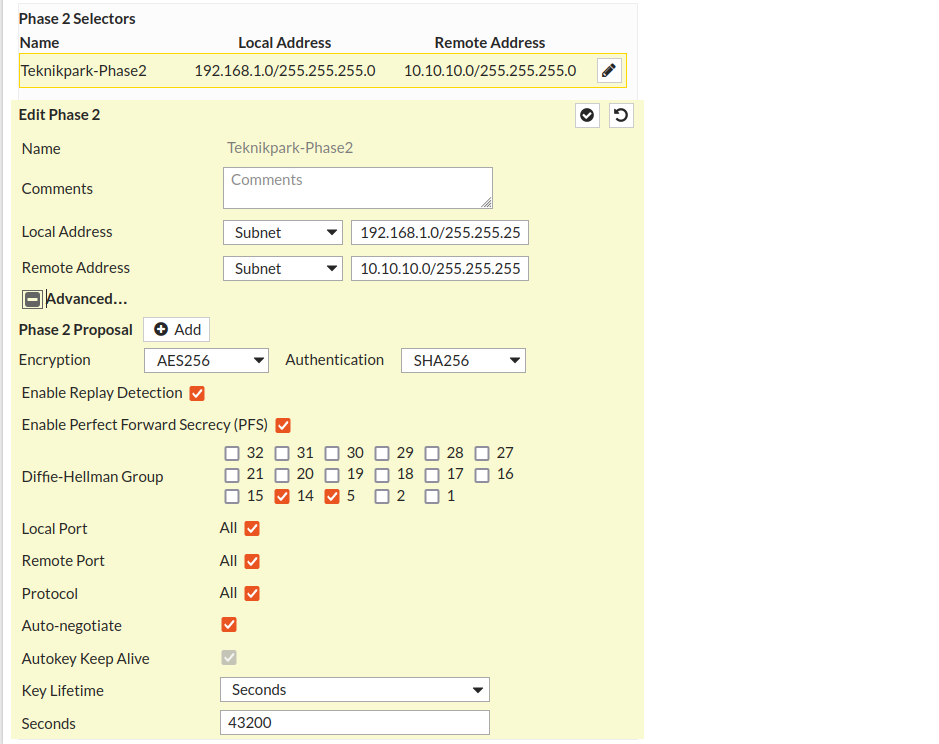

İki IPSec VPN ağ geçidi, Aşama 1 görüşmelerini başarıyla tamamladıktan sonra Aşama 2 görüşmeleri başlar. Devre 2 görüşmelerinin amacı Devre 2 SA’yı (bazen IPSec SA olarak da adlandırılır) kurmaktır. IPSec SA, cihaza VPN üzerinden hangi trafiğin gönderileceğini ve bu trafiğin nasıl şifrelenip doğrulanacağını söyleyen bir dizi trafik özelliğidir.

VPN ağ geçitleri, Aşama 2 anlaşmalarını güvence altına almak için Aşama 1 SA’yı kullanır. VPN ağ geçitleri, Perfect Forward Secrecy (PFS) kullanılıp kullanılmayacağına karar verir.

VPN şifreleme anahtarları, Force Key Expiration ayarı tarafından belirtilen aralıkta değiştirilir. Aralık varsayılan olarak 8 saattir. SA’ların Aşama 2 için Aşama 1 anahtarlarını kullanmasını önlemek için PFS, DH hesaplamasını ikinci kez gerçekleştirmeye zorlar. Bu, Aşama 1 ve Aşama 2’nin her zaman farklı anahtarlara sahip olduğu anlamına gelir; bu, 14’ten daha düşük bir DH grubu seçmediğiniz sürece kırılması daha zordur.

Verilerinizi güvende tutmak için PFS kullanmanızı öneriyorum. PFS kullanmak istiyorsanız, her iki VPN ağ geçidinde de etkinleştirilmelidir ve her iki ağ geçidi de aynı Diffie-Hellman anahtar gruplarını kullanmalıdır.

VPN ağ geçitleri, Aşama 2 önerisi üzerinde anlaşırlar.

Aşama 2 teklifi, verileri doğrulamak için kullanılacak algoritmayı, verileri şifrelemek için kullanılacak algoritmayı ve yeni Aşama 2 şifreleme anahtarlarının ne sıklıkta yapılacağını içerir.

Devre 2 içinde 2 firewall üzerindede karşılıklı ayarların eşleşmesi gerekir

Şimdi Erişim için Fortigate Firewall üzerinde gerekli Static Route ve Policy kuralını oluşturalım.

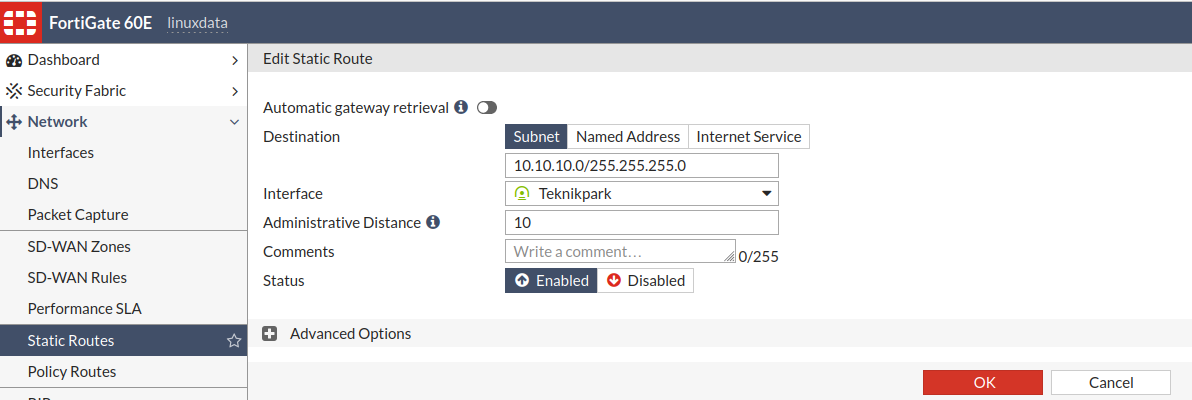

Static Route tanımlamasını Network menüsü altında Static Route bölümünden yapıyorum. 10.10.10.0/24 network` üne erişim için VPN interface ini paketleri yönlendiriyoruz.

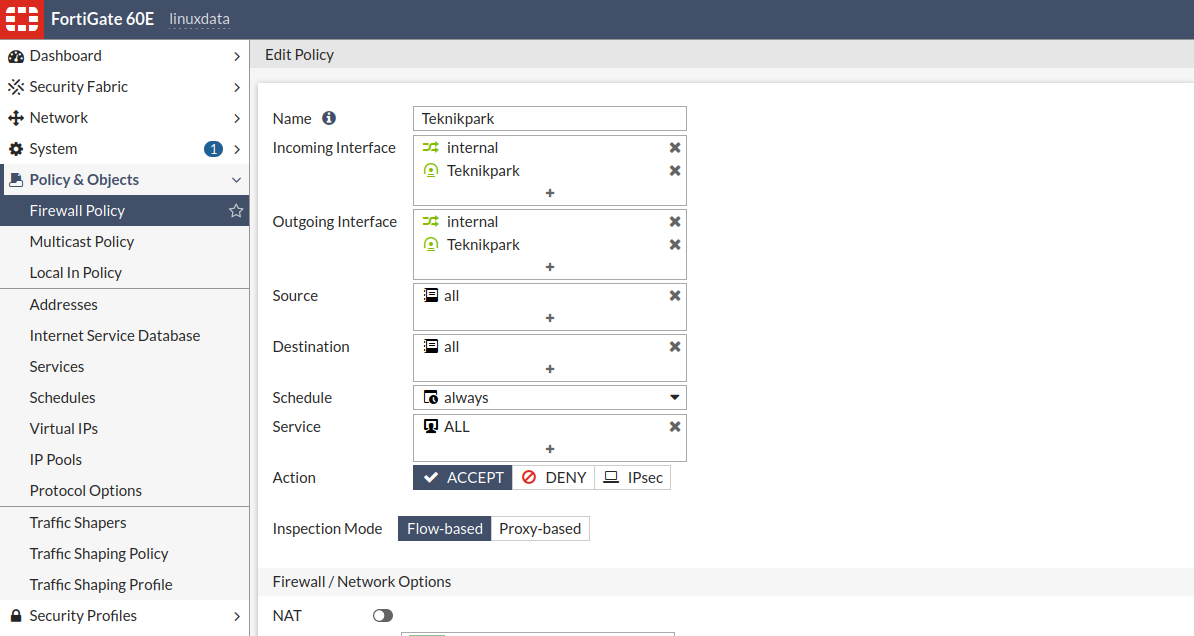

Şimdi erişimlere izin vermek için Policy kuralını oluşturalım.Policy &Objects altından Firewall Policy den.Yeni bir kural oluşturuyoruz.Oluşturduğunuzda NAT` ı devre dışı bırakmayı unutmayınız.Ben aşağıdaki şekilde oluşturdum.İki network arasında tüm erişimlere izin verdim.Tabii bu sadece bir eğitim yazısı olduğu için bu şekilde yaptım.Gerçek çalışma ortamında bunu daha dikkatli bir şekilde gerçekten erişilmesi gereken trafik için oluşturmalıyız.Tüm herşeye erişim vermemiz gerekmiyor.

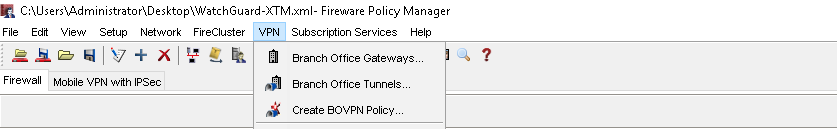

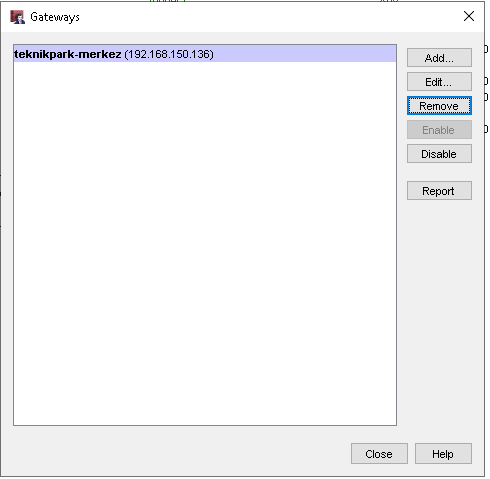

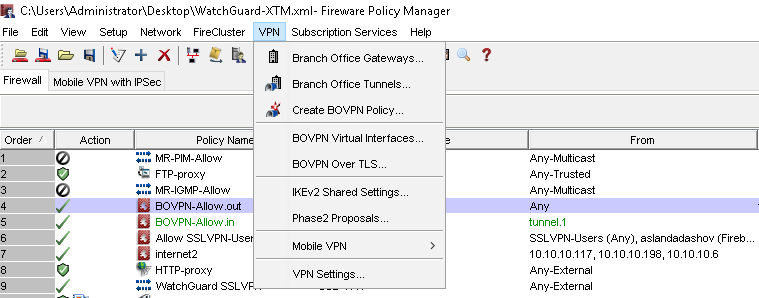

Fortigate Firewall üzerinde VPN tanımlaması bitti.Şimdi Watchgurad Firewall tarafına geçiyorum.Firewall Policy Manager kısmında VPN menüsünden Branch Office Gateway tıklıyoruz.

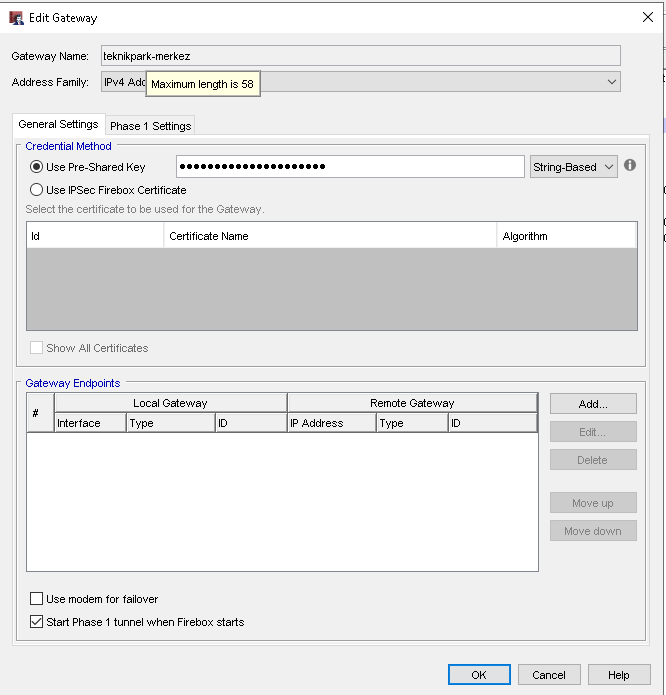

Açılan pencerede Add ile yeni bir gateway ekleyeceğiz.

Gateway için isim tanımlıyorum, Use Pre-Shared Key için Fortigate Firewall tarafında verdiğimiz şifreyi burayada aynı şekilde yazıyoruz.

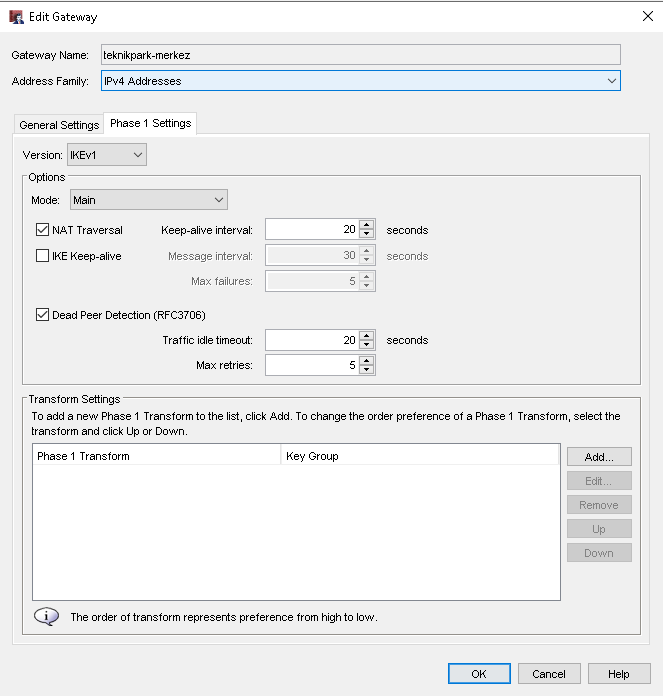

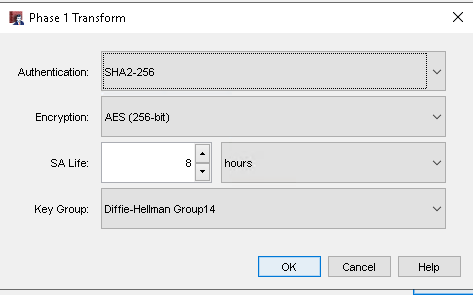

Phase 1 sekmesini seçip burada Fortigate Firewall tarafında yaptığım ayarlarla eşleşecek şekilde ayarları yapıyorum.

Transform Settings Ayarları için Add` e tıklıyorum.

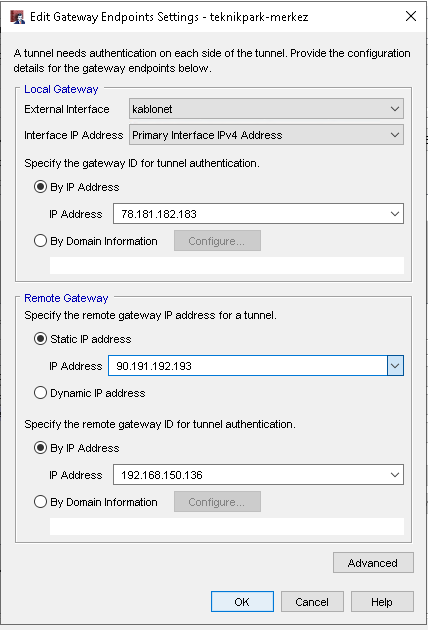

Transform Settings altında External interface için Watchguard tarafında WAN interface imizi seçiyoruz.WAN interface in IP adresini yazıyoruz.

Remote Gateway kısmına karşı tarafdaki Fortigate Firewall` un WAN IP Adresini yazıyorum.Burası çok önemli; Fortigate Firewall` a direk bağlı gerçek bir Public IP adresi yok.Public IP adresi Fortigate Firewall` un önünde kurulmuş olan Router cihazında tanımlı.Fortigate Firewall, önündeki Router cihazını gateway olarak görüyor.Router üzerinden VPN portlarını içeride Fortigate in WAN bacağı olan 192.168.150.136 adresine bağlı Private IP adresine yönlendiriyoruz.Burada en önemli nokta NAT Trevarsal mutlaka aktif olmalı ve Specify the remote gateway ID for tunnel authentication kısmına Fortigate Firewall` un WAN bacağındaki 192.168.150.136 Private IP adresi yazılmaldır.

Dikkat ederseniz bir üstteki bölümde Remote Gateway bölümünde Fortigate Firewall` un önündeki Router` un WAN bacağının Public IP adresini yazıyorum.Dışarıdan direk erişilebilen bir Public IP adresine sahip olduğu için.

Tanımlamaları aşağıdaki gibi yaptıktan sonra OK ile pencereyi kapatıyoruz.

Phase 1 devresi için Algoritmalarımı ve SA Life değerimi Fortigate Firewall tarafı ile eşleşecek şekilde giriyorum.

İşlem Son Hali ile bu şekilde gözüküyor.

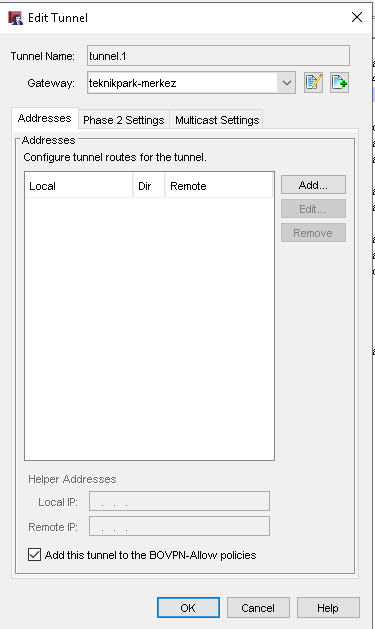

Bu adımda VPN menüsünden Branch Office Tunnels seçeneğini seçiyorum ve Add ile ilerliyorum.Yeni bir tunnel ekleyeceğiz.

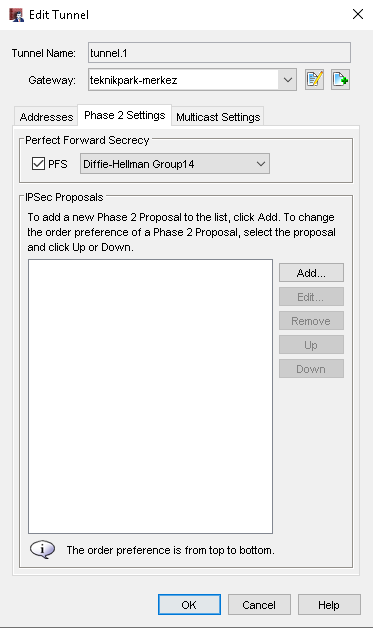

Tunnel ekleme işleminde bir isim tanımlıyorum bir önceki aşamada tanımladığım Gateway` i seçiyorum listeden.

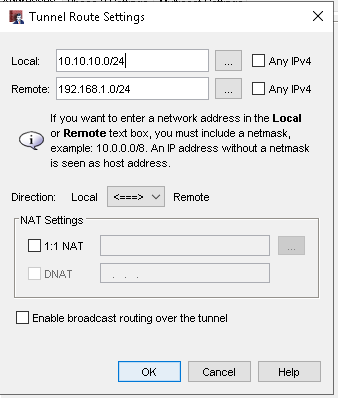

Adres Kısmı penceresini aşağıdaki şekilde dolduruyorum.Burada Direction yönü önemli ben iki taraflı karşılık bir erişim vereceğim için 2 yönlü erişimi seçiyorum.

Phase 2 devresinin ayarları aşağıdaki şekilde olacak.IPsec Proposals ayarları için Add`e tıklıyorum.

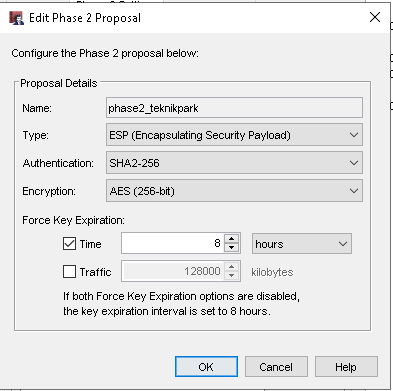

Açılan pencereyi Fortigate Firewall ile eşleşecek şekilde ayarlıyorum.Bu işlemi de yapıp OK ile pencereyi kapatıyorum.Watchguard Firewall tarafında ki yapılandırmamı tamamlıyorum.

Site site VPN yapılandırmasını yaptığımızda, Wathguard Firewall tarafında karşılıklı erişim için Policy kuralları otomatik olarak oluşuyor.Allta görüldüğü şekilde.

![]()

Bu şekilde 2 adet policy mevcut.

Başarılı şekilde site site VPN yapılandırması bitti.

Umarım bu yazı sizler için faydalı olur.

Previous Post

Previous Post Next Post

Next Post