SSL VPN HTTP Attack İçin Alınabilecek Önlemler

Bu makalede CVE-2018-13379 nolu zafiyetten etkilenen FortiGate sürümleri ve alınması gereken önlemler anlatılmıştır.

Zafiyet Özeti

FortiOS SSL VPN web portalındaki bir yol geçişi güvenlik açığı, kimliği doğrulanmamış bir saldırganın özel hazırlanmış HTTP kaynak istekleri aracılığıyla FortiOS sistem dosyalarını indirmesine izin verebilir.

Etkilenen Ürünler

FortiOS 6 – 6.0.0 – 6.0.4

FortiOS 5.6 – 5.6.3 – 5.6.7

FortiOS 5.4 – 5.4.6 – 5.4.12

Alınması Gereken Önlemler:

1.Firmware Upgrade

FortiGate sisteminizin, yukarıda belirtilen sürümlerden daha güncel bir sürüme yükseltilmesi gerekmektedir. Güncel sürüme yükseltme işlemini mutlaka uygun adımlardan geçerek yapmalısınız.Rehber olarak FortiGate Upgrade Path Tool aracına göz atmalısınız.

2.2FA (Two-Factor Authentication)

Kullanıcı kimlik güvenliği açısından mutlaka 2FA denetimi kullanılması önerilir.FortiToken, FortiToken Mobile, SMS veya E-Mail yoluyla 2FA uygulayarak,SSL-VPN kullanıcı hesapları güvenliği güçlendirilmelidir.

Ayrıca verilecek şifreler mutlaka karmaşık ve tahmini zor olarak belirlenmeli.Hatta bunun için FortiGate Password Policy özelliğini kullanabilirsiniz.

3.SSL-VPN Bağlantılarını Belirli Ülkeler Dışında Reddetme:

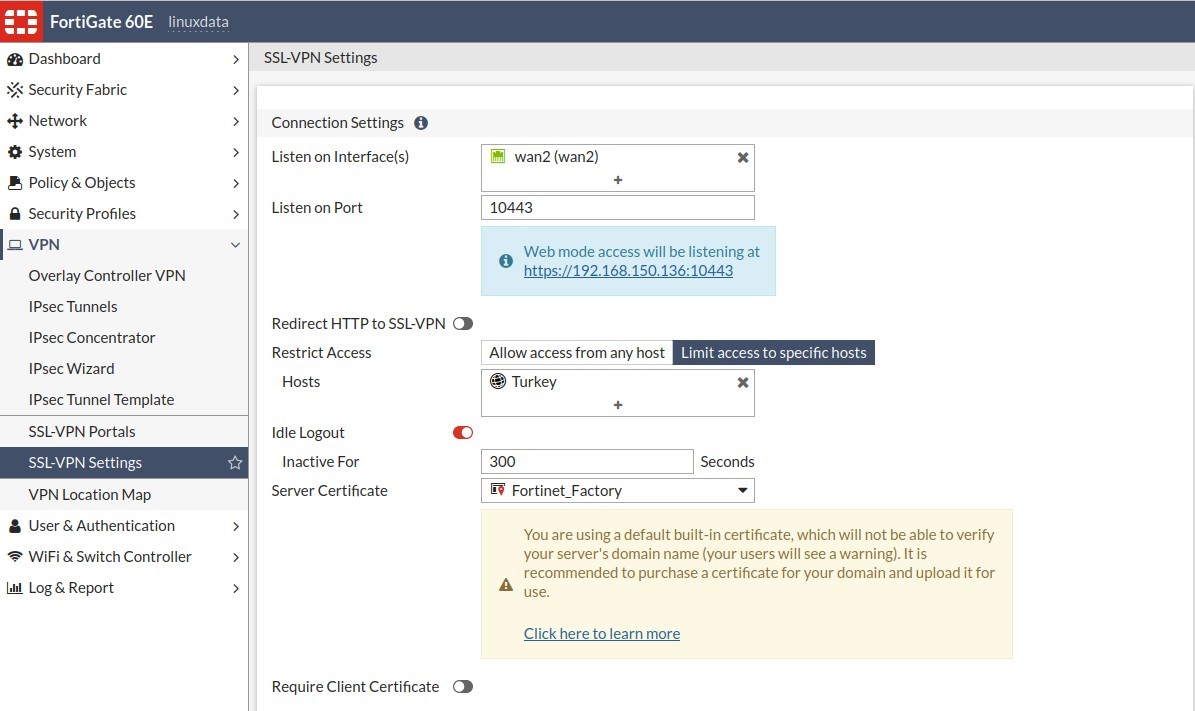

Eğer belirli ülke(ler)den SSL-VPN bağlantısı kabul ediyorsanız bunu mutlaka SSL-VPN ayarlarınızda aşağıdaki ayarlarla sınırlandırmalısınız.

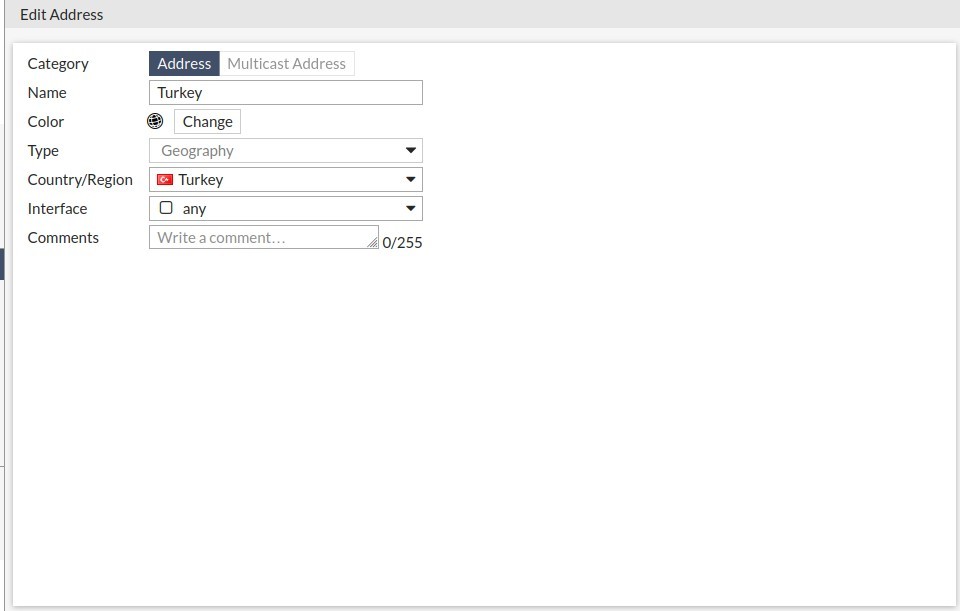

Ülkeye ait tanımlarınızı, Policy & Objects > Addresses altından örnekteki gibi tanımlamalısınız.

Tanımladığınız ülke adreslerini, SSL-VPN ayarları içerisinde, örnekteki gibi sadece bu ülkelerden kabul edecek şekilde tanımlamalısınız.

Ek olarak aşağıdaki Fortinet tarafından önerilen makalelere de göz atabilirsiniz.

https://kb.fortinet.com/kb/documentLink.do?externalID=FD48714

https://kb.fortinet.com/kb/documentLink.do?externalID=FD48235

Bu eğiticiye oy ver

[Total: 2 Average: 5]

Previous Post

Previous Post Next Post

Next Post